|

فروش سرور اچ پی و فروش سرور S U P E R M I C R O و راه اندازی مرکز داده و مجازی سازی سایت تخصصی راه اندازی سرور های مجازی ، کلاسترینگ و گرید آخرین مطالب

نويسندگان چهار شنبه 22 آذر 1391برچسب:واژه نامه ی بیسیم,IEEE ,Industrial, Scientific and Measurement,ISM, Wi-Fi Protected Access,Cellular Digital Packet Data,Evolution Data Optimized ,Global Positioning System,Global System for Mobile Communications, :: 10:44 :: نويسنده : علیرضا مردانی

واژه نامه ی بیسیم

۲G: امروزه رایجترین نوع ارتباط تلفنی بیسیم است که ارتباطات اطلاعاتی کندی را فراهم میسازد و تمرکز اصلی آن روی کیفیت صدا است. ۲.۵G: یک استاندارد حد وسط و رابط بین ۲G و ۳G است. برقراری ارتباط به طریقه دیجیتال زمینه پست الکترونیکی و مرور وب آسان را فراهم میسازد. ۳G: به عنوان سومین نسل از تکنولوژی ارتباطات بیسیم عمل میکند و حاکی از پیشرفتهای سریع و قریب الوقوع در ارتباطات صوتی و اطلاعرسانی بیسیم با انواع استانداردهای موجود میباشد. مصرف اصلی این تکنولوژی، بالا بردن سرعت انتقال داده به ۲ مگابیت در ثانیه است ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:نکاتی درباره گذار به فناوری EDGE,فناوری EDGE,EDGE,EGPRS,شبكه GSM,تقویت كرد, EDGE,ارتقاء شبكه GSM,,,,,,,,, :: 10:40 :: نويسنده : علیرضا مردانی

نکاتی درباره گذار به فناوری EDGE

واپسین پله میان(۲) GPRS و (۳) UMTS شبكه EDGE است كه نویدبخش سه برابرسازی ظرفیت شبكههای GSM با صرف اندكی هزینه است.

فناوری EDGE به بهرهبردار امكان میدهد با ارائه مجموعهای از خدمات اینترنتی و چندرسانهای به درآمدهای تازهای دست یابد. EDGE ساده و ارزان مینماید اما به هر حال دست آورد ارتقاء دادن شبكه GPRS به شبكه EDGE باید از چنان كیفیت خدماتی برخوردار باشد كه برآورنده نیازهای كاربردهای داده محور باشد ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:Radio Frequency Identification,RFID در صنعت خودروسازی,RFID چیست,کاربرد های RFID,RFID, :: 10:35 :: نويسنده : علیرضا مردانی

کاربرد های RFID

امروزه تكنولوژیهای جدید، سیستمهای شناسایی را در جهت سامانههای خودكار و مستقل از دخالت نیروی انسانی سوق دادهاند. در این میان RFID یكی از جدیدترین روشهای شناسایی مذكور میباشد. RFID شناسایی خودكار از طریق امواج رادیویی است و بیشتر از آنچه خودمان انتظارش را داریم، میتواند تأثیر بسیار زیادی در زندگی روزمره و صنایع مختلف داشته باشد. ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:فناوری Ether loop, Etherloop,فن آوری Etherloop ,مفاهیم ETHRLOOP, :: 10:32 :: نويسنده : علیرضا مردانی

فناوری Ether loop

فن آوری Etherloop راهكاری برای مسائل همیشگی xDSL های معمول است . این روش از ساده سازی نصب و استفاده و قابلیت گسترش موجود در Ethernet در مصارف xDSL استفاده می كند.

با گسترش روز افزون اینترنت و جایگاه غیر قابل انكار آن در زمینه ارتباطات و سرگرمی ، ارائه دهندگان سرویس برای پاسخگویی به نیاز متقاضیان سرویس های پر سرعت ، اقدام به ایجاد هزاران شبكه دسترسی مبتنی بر تكنولوژی xLSL كردند . مشكل از آنجا آغاز شد كه تحلیل گران پی به این نكته مهم بردند كه با وجود رسوخ تكنولوژی xDSL و حذف مودم های كابلی ، روش های معمول استفاده از تكنولوژی xDSL ، به هیچ وجه نمی تواند پاسخگوی نیازهای موجود باشد . ارائه دهندگان سرویس به تلاش خود جهت دستیابی به روش های علمی كه از به هدر رفتن منابع و افرایش قیمت جلوگیربی كند و در عین حال زمان فروش را كاهش دهد و حداكثر سود را تضمین نماید ادامه دادند. ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:ساختار اولیه شبکه,طراحی سیستمی واحد,سیستم های شبکه ای, کانال های شبکه ای,ساختار کلی شبکه,انواع ارتباط میان اجزای شبکه,انواع توپولوژی شبکه ها,, :: 10:28 :: نويسنده : علیرضا مردانی

ساختار اولیه شبکه

در دنیای امروز اکثر اطلاعات از طریق کانال های شبکه ای منتقل می شوند. شبکه و سیستم های انتقال اطلاعات مبنا و پایه کارهای روزمره ما هستند. ارتباطات تلفنی، اینترنت، شبکه های کوچک خانگی یا شرکتی، شبکه های بین بانکی، معاملات پولی تنها مثال هایی از این نیاز بشر هستند. یکی از معیارهای سنجش کشورهای پیشرفته، توانایی آنها در انتقال و مخابره اطلاعات است. هر چه سرعت مخابره اطلاعات بیشتر باشد، آن کشور از صنعت، فناوری و دانش بالاتری برخوردار است. در دنیایی که زمان حرف اول را می زند، جنگ بر سر به دست آوردن ثانیه هاست. اما به راستی شبکه چیست؟ چقدر با مفاهیم اولیه شبکه آشنایی دارید؟ در پس اتصال دو تا کامپیوتر به یکدیگر چه می گذرد؟

ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:زبان اينترنت,homepage ,Link , Hotlink , Hyper link,Brokenlink,خطاي 404,شبكه ابر بزرگراه اطلاعات, :: 10:25 :: نويسنده : علیرضا مردانی

زبان اينترنت

زبان اینترنت شامل قسمت هایی می باشد

شبكه ابر بزرگراه اطلاعات : اينترنت وب و www و w3 : كل وب صغحه وب ( web page ) : يك پرونده ساده وب هر چيزي كه در پنجره مرورگرتان (browser ) ميتوانيد بينيد. مرورگر، مرورگر وب ( browser , web browser ) : قسمتي از نرم افزار كه در كامپيوتر و به شما اجازه مي دهد تا صفحات وب را ببينيد. معمولترين مرورگرهاي وب يا web browser ها عبارتند از Internet Explorer و Netscape . ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:روتر ها چگونه کار می کنند؟,روتر ,انواع روترها,روترهای نرم افزاری,روترهای سخت افزاری,ويژگی های يک روتر, :: 10:13 :: نويسنده : علیرضا مردانی

روتر ها چگونه کار می کنند؟

اینترنت یکی از بزرگترین پیشرفتهای صنعت ارتباطات در قرن بیستم می باشد. اینترنت به افراد اجازه می دهد تا در طی چند ثانیه برای هم Email بفرستند و مطالب مختلف را در سایتهای مختلف بخوانند. ما به دیدن قسمتهای مختلف اینترنت مانند صفحه های وب، پیامهای Email و فایلهای download ی که اینترنت را به یک رسانه پویا تبدیل کرده اند عادت کرده ایم. اما هیچ یک از اینها هرگز به کامپیوتر شما نمی رسند مگر به کمک قطعه ای که حتی ممکن است شما هیچگاه آن را ندیده باشید. در حقیقت اکثر مردم هرگز رو در ماشین با تکنولوژیی که به صورت عمده موجب وجود اینترنت است نایستاده اند: روتر (Router).

روترها کامپیوترهای اختصاصی هستند که پیغامهای شما و دیگر کاربران اینترنت را در امتداد هزاران مسیر به سرعت به سوی مقصدشان روانه می دارند. در این فصل ما به این ماشینها که در پشت صحنه باعث کار کردن اینترنت هستند نگاهی می اندازیم ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:error 600 ,error601 ,error602 ,error603 ,error606 , error607 ,error612 ,خطای اتصال به اینترنت, :: 10:1 :: نويسنده : علیرضا مردانی

خطاهاي اتصال به اينترنت

بسیاری از کاربران اینترنتی هنگام اتصال به اینترنت دچار مشکل می شوند و با یکی از خطاهای زیر مواجه می شوند، اما دلیل آن نامعلوم است و حتماً به ISP خودتون زنگ می زنید تا اونها هم چک کنند، کلی طول می کشه، اما اگر این خطاها را در یک فایل متنی داشته باشید دیگر نیازی به این کار نیست، خودتان مشکلتون را می فهمید...

ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب: SIP,SIP تنها راهکار,سامانهی سیگنالدهی,سامانهای مخابراتی, :: 9:56 :: نويسنده : علیرضا مردانی

پروتکل SIP

تعجب نکنید! سوده، همان "سوئیچ" است یعنی سامانهای مخابراتی که به ارتباطات و کاربران تلفن، سمت و سو میدهد. هفتاد سال پیش هنگامی که فناوری راهآهن به ایران آمد و فرهنگستان نخست، در اوج هنرنماییهای خود بود، مدیران راهآهن، جدا از فرهنگستان و خودسرانه، "سوزن" را برای "سوئیچ" وضع کردند و مسئول آن را "سوزنبان" خواندند.

ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:,آشنایی با پروتکل FTP,FTP ,پروتکل FTP,پروتکل FTP چیست,File Transfer Protocol, :: 9:52 :: نويسنده : علیرضا مردانی

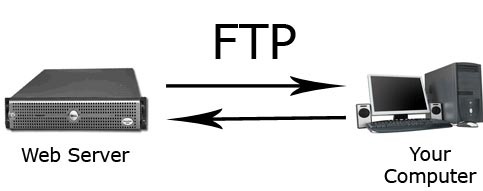

آشنایی با پروتکل FTP

امروزه از پروتکل های متعددی در شبکه های کامپیوتری استفاده می گردد که صرفا" تعداد اندکی از آنان به منظور انتقال داده طراحی و پیاده سازی شده اند . اینترنت نیز به عنوان یک شبکه گسترده از این قاعده مستثنی نبوده و در این رابطه از پروتکل های متعددی استفاده می شود. ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب: DHCP,آشنایی با DHCP,سرویس دهنده DHCP,DHCP در شبکه,DHCP ویندوز ۲۰۰۰ ,DHCP , مسئولیت ارائه اطلاعات ,اطلاعات آدرس های IP,سرویس گیرنده DHCP,DHCP-client, :: 9:32 :: نويسنده : علیرضا مردانی

آشنایی با DHCP

با وجود یک سرویس دهنده DHCP در شبکه، کاربران شبکه قادر به اخذ اطلاعات مربوط به آدرس دهی IP میباشند. وضعیت فوق، برای کاربرانی که دارای یک Laptop بوده و تمایل به اتصال به شبکههای متعدد را داشته باشند، ملموس تر خواهد بود چراکه با برای ورود به هر یک از شبکهها و استفاده از منابع موجود ، ضرورتی به انجام تنظیماتی خاص در رابطه با آدرس دهی IP وجود نخواهد داشت ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:شبکه های کامپیوتری,برپاسازی شبکه ,استراتژی طراحی شبکه,طراحی شبکه,شبکه کامپیوتری,طراحی فیزیکی شبکه,کارکنان شبکه,طراحی منطقی شبکه,پروتکل برای شبکه, پروتکل های LAN/WAN,مستند سازی, :: 9:27 :: نويسنده : علیرضا مردانی

استراتژی طراحی شبکه

استفاده از شبکه های کامپیوتری در چندین سال اخیر رشد و به موازات آن سازمان ها و موسسات متعددی اقدام به برپاسازی شبکه نموده اند. هر شبکه کامپیوتری می بایست با توجه به شرایط و سیاست های هر سازمان ، طراحی و در ادامه پیاده سازی گردد .شبکه ها ی کامپیوتری زیرساخت لازم برای استفاده از منابع فیزیکی و منطقی را در یک سازمان فراهم می نمایند . ادامه مطلب ... چهار شنبه 22 آذر 1391برچسب:ارتباطات ایمن,SSL,پروتکل SSL ,پروتكل امنیتی SSL ,ویژگی در SSL,الگوریتم RSA Key Exchange,SSL Handshake , :: 9:20 :: نويسنده : علیرضا مردانی

آشنایی با پروتکل SSL و عملکرد آن

راهحلی جهت برقراری ارتباطات ایمن میان یك سرویسدهنده و یك سرویسگیرنده است كه توسط شركت Netscape ارایه شده است. در واقع SSL پروتكلی است كه پایینتر از لایه كاربرد (لایه ۴ از مدل TCP/IP) و بالاتر از لایه انتقال (لایه سوم از مدل TCP/IP) قرار میگیرد. ادامه مطلب ...

نكته درباره ابزارهاي netsh 1 – NETSH چيست؟ ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:سرور HP,Raid,انواع Raid,Raid 0,Raid 1,Raid 5,Raid 6,Raid 10,(Readandan,کارت Raid,انواع Raid,HotPlug,, :: 17:3 :: نويسنده : علیرضا مردانی

انواع Raid سخت افزاری :

اطلاعات بوت هاردها روی کارت Raid می باشد و نمی توان این هارد ها را به دستگاه Pc وصل کرد و از اطلاعات ان استفاده کردو با خرابی کارت Raid کلیه اطلاعات از بین می رود.

ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:IPSec,IPSec VPN,Remote-Access Client IPSec,IPSec client,ساختار IPSec,RFC 2409, :: 16:56 :: نويسنده : علیرضا مردانی

مقدمه اي بر IPSec IP Security يا IPSec رشته اي از پروتكلهاست كه براي ايجاد VPN مورد استفاده قرار مي گيرند. مطابق با تعريف IETF (Internet Engineering Task Force) پروتكل IPSec به اين شكل تعريف مي شود:

يك پروتكل امنيتي در لايه شبكه توليد خواهد شد تا خدمات امنيتي رمزنگاري را تامين كند. خدماتي كه به صورت منعطفي به پشتيباني تركيبي از تاييد هويت ، جامعيت ، كنترل دسترسي و محرمانگي بپردازد.

در اكثر سناريوها مورد استفاده ،IPSec به شما امكان مي دهد تا يك تونل رمزشده را بين دو شبكه خصوصي ايجاد كنيد.همچنين امكان تاييد هويت دو سر تونل را نيز براي شما فراهم مي كند.اما IPSec تنها به ترافيك مبتني بر IP اجازه بسته بندي و رمزنگاري مي دهد و درصورتي كه ترافيك غير IP نيز در شبكه وجود داشته باشد ، بايد از پروتكل ديگري مانند GRE در كنار IPSec استفاده كرد.

IPSec به استاندارد de facto در صنعت براي ساخت VPN تبديل شده است.بسياري از فروشندگان تجهيزات شبكه ، IPSec را پياده سازي كرده اند و لذا امكان كار با انواع مختلف تجهيزات از شركتهاي مختلف ، IPSec را به يك انتخاب خوب براي ساخت VPN مبدل كرده است. ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:پيكربندی روتر ,command-line interface,روترهای سيسكو,privileged EXEC,Global configuration,نرم افزار IOS, :: 16:49 :: نويسنده : علیرضا مردانی

اصول اوليه پيكربندی روتر ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:فايروال, امنيتي شبكه,فايروال قوي و مناسب,ايروالهاي سطح مدار Circuit-Level,فايروالهاي پروكسي سرور,فيلترهاي Nosstateful packet,فيلترهاي ٍStateful Packet,فايروالهاي شخصي, :: 16:42 :: نويسنده : علیرضا مردانی

مقدمه اي بر فايروال فايروال وسيله اي است كه كنترل دسترسي به يك شبكه را بنابر سياست امنيتي شبكه تعريف مي كند.علاوه بر آن از آنجايي كه معمولا يك فايروال بر سر راه ورودي يك شبكه مي نشيند لذا براي ترجمه آدرس شبكه نيز بكار گرفته مي شود. ............................... . . ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:اکسترانت ها, Dial-Up به ISP,اينترانت ها,Extranet,Intranet,شبکه های مبتنی بر ويندوز ,ارتباط با ادارات از راه دور, :: 16:39 :: نويسنده : علیرضا مردانی

مبانی زيرساخت شبکه های مبتنی بر ويندوز سازمان ها و موسسات بمنظور برپاسازی شبکه و اتصال هر يک از مراکز به دفاتر مرکزی ، نيازمند پيکربندی و مديريت شبکه های کامپيوتری می باشند. ويندوز 2000 ، مجموعه ای از سرويس های شبکه مبتنی بر پروتکل های استاندارد و تکنولوژی های لازم بمنظور ايجاد يک شبکه مطمئن را ارائه می نمايد . در اين مقاله به بررسی : عناصر لازم در زيرساخت شبکه های مبتنی بر ويندوز ،جايگاه يک اينترانت در شبکه های مبتنی بر ويندوز ، روش های دستيابی از راه دور، نحوه اتصال يک سازمان از راه دور به يک اينترانت، روش های دستيابی بمنظور برقراری ارتباط با اينترنت و اهداف يک اکسترانت ، اشاره می گردد. ادامه مطلب ... تجهيزات و پيکربندی يک شبکه Wireless

ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:مختصری درباره WIMAX ,WIFI,Dial-Up,مشخصات IEEE 802,16 ,دکل WIMAX,سوتیترها ,personal area network, :: 16:23 :: نويسنده : علیرضا مردانی

مختصری درباره WIMAX امروزه دسترسی به اينترنت در بيشتر موارد به سه طريق زير امکان پذير است :

ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:روتر,روترهای سخت افزاری,روترهای نرم افزاری, gateway اينترنت,پروتکل TCP/IP,پروتکل WAN,مدل مرجع OSI, :: 15:59 :: نويسنده : علیرضا مردانی

آشنائی با روتر ادامه مطلب ... دو شنبه 20 آذر 1391برچسب:VPN,VPN سرور ,اکانت VPN, Accept Incoming, VPN,Virtual Private Network, :: 13:25 :: نويسنده : علیرضا مردانی

تنظیمات سیستم عامل XP به عنوان یک سرور VPN Virtual Private Network Configure Windows XP Professional to VPN server برای اینکه بخواهیم تنظیمات VPN سرور را در سیستم عامل خود انجام دهیم باید مراحل زیر را انجام دهیم. ویندوز XP این قابلیت را دارد که به عنوان یک VPN سرور عمل کند منتها با محدودیتهای خاص خودش , مثلا از هر اینترفیس یک ارتباط می توان برقرار کرد.اینترفیس هایی که این قابلیت را دارند به قرار زیر میباشند Dial-up modem serial interface

وظیفه Cache در CPU و رابطه آن بر روي Main Board

در هنگام خريد CPU، بدون شك با عبارتي نظير سلرون، پنتيوم مواجه مي شويم. ممكن است يك CPU سلرون با نوع پنتيوم داراي سرعت يكساني باشند. اما هنگامي كه قيمت هر يك را سوال مي كنيم متعجب مي شويم. تفاوت هر يك از اينها در يك حافظه درون ساخته به نام Chache ( كش ) يا حافظه پنهان است كه هر چند نسب به ديسك سخت و حتي RAM مقدار بسيار ناچيزي دارد، اما بسيار پر ارزش تر، گرانتر و سريع تر است. اما حافظه پنهان تنها مخصوص CPU نيست.

ادامه مطلب ...

در سری مقالات قبل در مورد سه موضوع مهم توضیح داده شد، برای مروری کوتاه و یادآوری آنچه در گذشته گفته شد باید این موارد اشاره کنم:

چه کسانی نیاز به سرور اختصاصی دارند و چرا؟

سرور اختصاصی برای کسانی که به کسب و کار اینترنتی فکر میکنند و به دنبال جذب و حفظ ترافیک بالایی هستند مورد نیاز است شرکتها به چه تعداد سرور نیاز دارند و چرا؟ هر شرکتی با اندازه متوسط, حداقل به سه و یا چهار سرور نیاز دارد چه کسانی نیاز به اتاق سرور دارند و چرا؟ با توجه به اینکه هر شرکتی با اندازه متوسط حداقل به سه و یا چهار سرور نیاز دارد و جهت حفظ امنیت اطلاعات سرورها و دور از دسترس بودن سرورها از عوام، محل نگهداری این سرورها باید در محیطی بسته و مهر و موم شده باشد معمولاً پیشنهاد میشود از رک استفاده کنیم، گذشته از اینکه شرکتهای با اندازه بزرگتر به تعداد سرورهای بیشتری نیاز دارند اما همچنان استفاده از رک یکی از بهترین محلهای نگهداری سرور است، اما همانطور که میدانیم رکها از نظر استحکام چندان قابل اعتماد نیستند چون معمولاً تمام رکها به گونهای طراحی شدهاند که از اطراف محصور شده و جنس حصارها ورق فلزی مستحکم و ضخیمی است اما علت بیاعتمادی به آنها این است که تمام رکها از سمت جلو پوششی از جنس شیشه دارند و اگر روزی سرقتی اتفاق بیفتد درب شیشهای شکننده است و به راحتی سرورهای داخل رک قابل دسترس خواهند بود. ادامه مطلب ... پيوندها

|

|||

|

|

.jpg)

آمار

وب سایت:

آمار

وب سایت: